Transcendence:“高大上”的智慧安全

》的演讲,谈论了蓝盾最新的智慧安全理念。这是蓝盾继去年首创“动立方”智慧安全体系之后,再次选择在信息安全大会上谈论产品核心理念,发布新的一年公司产品研发正在努力的方向。

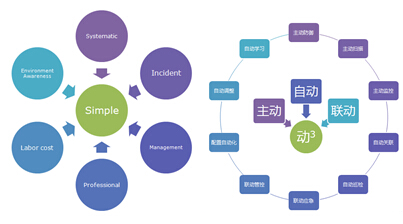

2013 年5月蓝盾通过发布“动立方”智慧安全体系、智慧安全三要素以及智慧安全原则,在业内首次提出要进军智慧安全的发展目标,给蓝盾的安全产品研发明确了新的方向。杨育斌提出的智慧安全三要素包括:化繁为简、预测变化、协同作战;智慧安全产品要符合Systematic + Incident + Management + Professional + Labor-cost + Environment-awareness=SIMPLE,力求简单(SIMPLE)成为智慧安全的核心原则;“SIMPLE”理念为网络安全产品提出了一系列相关要求,安全产品需含有主动防御、主动扫描、主动监控,自动学习、自动调整、自动关联、自动巡检、自动调整、配置自动化,联动管控、联动应急等功能特性。主动+自动+联动=动3,形成“动立方”体系。

” 带来了关于AI人工智能的启示,AI作为科学技术王冠上的明珠,一直被称作是全领域科技发展的终极目标。片中约翰尼·德普饰演的Will在思想被植入超级计算机后成为人工智能体,具备了改变世界的力量。除去片中讨论的哲学、伦理及人性的特点,这部电影在科技的发展方向上可以带给各行各业诸多启示,例如强大的量子计算机群提供的超级计算力,无所不在甚至包括人在内的物联网,全球网络数据检索关联分析,以及智能机器学习甚至自我进化等超前的科幻概念。

这些先进的技术概念是否可以应用在信息安全领域呢?蓝盾在“动立方”智慧安全概念的基础上,开始了追求超越(Transcendence)的探索之路。

级智能采集

” 中,每个“超验人”都可以作为平台的触点,接收这个世界传递的信息,也可以作为策略执行者来反馈平台对于外界的响应。这与我们目前主流的物联网模式是一致的,而信息采集、集中分析的处理方式已经在SIEM系统中广泛应用。负责采集网络安全信息的探针可以分布在互联网出入口、数据库、Web服务器,以及相关 IT资产中。通过对于各类安全日志的搜集和整理,获取网络环境内的安全数据,关联分析引擎会对海量日志进行攻击模型匹配,还原攻击场景做出精确的判断。不过,现代网络攻击融合了大量社会工程学手段,对于IT资产的异常事件来说,由探针发现的网络空间异常只是其中一部分,另一部分异常往往是由人发现的。 SIEM系统则只能分析IT资产日志,无法充分利用人类对于周围世界的强大观察力,往往会遗漏掉同样非常重要的非技术性攻击特征。例如,某天公司前台接到一个陌生电话来询问公司Wifi密码,对于SIEM来说,这个事件就应当被记录下来。如果在同一时段IDS发现有对某信息系统的攻击行为,则SIEM应当立即告警并下发策略给防火墙做更严格的内网访问控制。因此,蓝盾提出要将非技术事件也添加到SIEM系统的关联分析中,这就需要为其设计一个人类行为接口来接收人类提供的安全事件。这种人类行为可能包括,恶意电话、门卡失窃、陌生人实地考察等;而且每一个可以访问的系统资源的人都可能成为攻击目标,公司管理者、高管秘书、清洁工、前台、系统运维人员等;攻击事件也往往会显得很不起眼,有些甚至难以算是一次攻击,但这些信息对于SIEM来说却有着非常重要的价值。

数据关联分析

” 的一些场景中,人工智能体Will将获取的信息进行筛选过滤,关联分析相关的部分,最终实现自我学习甚至进化。对于当下的大数据来说,收集数据作为第一步已经实现起来比较容易,各行各业的“大数据”们也都在力图获取更多的用户行为数据。但收集到了大量的数据之后如何处理却成为摆在这些“大数据”们面前的一道似乎不太好解的计算题,需要做大量的用户行为分析,而这些“大数据”存在的价值正是帮助运营者分析用户行为。对于SIEM获取的信息安全大数据来说,分析模型相对简单,因为各网络设备的原始日志已经具备了初步的格式化形态。因此,更多的精力投向了安全事件建模、如何优化关联分析。目前有很多关联分析的模型,例如基于规则的、基于脆弱性的、基于资产的、基于模式的、基于场景的等等。事件关联简单来说,就是将各种不同设备或者终端搜集的事件进行有效的关联,比如SIEM收到数据库审计日志中的一条正常数据访问事件,这是合法事件不会报错,但结合在某个入侵场景中,这个行为就可能会攻击行为产生告警提示。基于威胁模型的行为关联,通过模拟一个黑客的入侵行为来判断,将众多安全事件归类匹配进黑客攻击行为的端口扫描、漏洞扫描、破解密码以及提权等不同阶段。将日志按照不同种类的攻击模型重组,可以得出一个威胁关联模型。其实根据人们对于大数据的期望,这些安全威胁模型应该由大量数据经过训练而得出,但机器学习的系统研究尚需时日,如果大数据可以不断修正我们提出的既有模型,也是值得鼓励的第一步。

层智慧合作

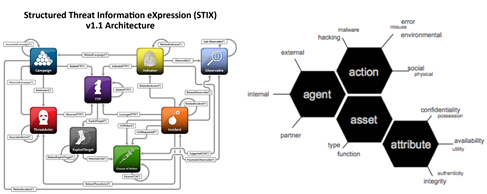

” 中人工智能体Will,完成进化也运算了2年多。而在现阶段信息安全领域,依靠某个机构搜集到的数据完成模型的深度进化几乎是不可能的。人类的进化本身就依靠着人类社会性的群体智慧,而信息安全的发展也需要有上层合作,通过群体智慧建设信息安全专家系统,引导、修正机器学习的模型,帮助它进化。在目前国内的信息安全领域,数据的合作与分享仅仅停留在白帽子组织发布一些新的漏洞。而值得注意的是,恰恰是作为各类信息安全机构对手的黑客组织,却是非常善于分享与合作。数据分享的机制建设,首先应从法规层面上考虑,建立一个合法的机制全面保护安全数据共享,和可以覆盖各类行业的信息安全专家系统及相关准则。从技术上讲,需要制定一个支持多种数据各类和格式的共享技术框架,为蓝盾及其他信息安全厂商提供一种描述网络威胁以及响应机制的结构化语言,能够描述网络威胁行为模式,建立信息网络威胁响应,并且共享威胁信息。例如美国的 STIX (Structured Threat Information eXpression ) ,用来提供不同场景中的结构化网络空间威胁信息,以及Veris,一套通过结构化、可重复方式进行表达安全事件的开放矩阵。

作者:吴一冰)

好文章,需要你的鼓励