黑客利用声纳原理:通过人耳听不见的声音破解智能手机

最近,兰开斯特大学的一组研究人员在arXiv上发表了一篇论文,演示了他们如何利用智能手机的麦克风与扬声器系统窃取设备的解密信息。

尽管人们短期内还无需为此类攻击感到担忧,但研究人员们确实证明这种攻击的安全隐患。根据研究人员介绍,这种“SonarSnoop”攻击能够将攻击者的解锁操作次数减少70%,在人们不知情的条件下执行黑客入侵。

在信息安全领域,“旁道攻击(side-channel attack)”是指一种黑客行为,其无需利用目标程序中的安全缺陷、亦不必直接访问目标信息。以SonarSnoop为例,黑客希望获得的实际是目标手机的解锁密码,但不同于直接对密码内容进行暴力破解,或者直接窥视受害者的密码信息,SonarSnoop会利用其它可能导致密码泄露的辅助信息——即在设备上输入密码时产生的独特声音。

也就是说,SonarSnoop适用于任何能够与麦克风及扬声器交互的环境。

声学旁道攻击已经在PC以及其它多种联网设备当中得到广泛应用。举例来说,研究人员可以通过窃听硬盘风扇的声音隔空从计算机中恢复数据内容。他们还能够通过联网打印机的声响确定打印在纸上的内容,或者根据3D打印机的声音重建打印的3D对象。多数情况下,这些都属于被动型旁道攻击,意味着攻击者只是在聆听设备运行时自然产生的声音。

但此次SonarSnoop案例之所以如此重要,是因为研究人员第一次成功在移动设备上演示了有源声学旁道攻击——即对用户主动操作设备时发出的声音进行利用。

当用户们无意在自己的手机上安装恶意应用程序时,攻击就已经开始了。在用户下载受感染的应用程序后,他们的手机会开始广播声音信号,而该信号恰好高于人类的听觉范围。声音信号会在手机周边的各个物体上进行反射,并产生回声。此后,手机上的麦克风会对回声进行记录。

通过计算声音反射以及回声与声源间的返回时差,即可确定物体在给定空间中的位置以及该物体是否进行了移动——这就是声纳(sonar)的原理。同样,通过分析由设备麦克风录制的回声,研究人员即可利用声纳原理追踪用户手指在智能手机屏幕上的移动轨迹。

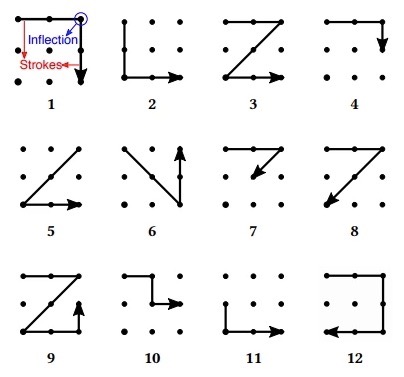

在Android手机上广泛部署的3 x 3连线解锁机制拥有近40万种可能的模式,但此前的研究表明,20%的用户只会使用12种常见组合中的一种。在测试SonarSnoop时,研究人员也仅专注这十余种解锁组合。

为了测试声纳攻击的能力,研究人员选择了三星Galaxy S4手机——一部于2013年首发布的Android手机。虽然这种攻击在理论上适用于任何手机型号,但由于旋转的位置不同,信号分析工作必须根据特定手机型号对扬声器及麦克风位置进行调整。兰开斯特大学博士生Peng Cheng在接受邮件采访时表示,“我们预计iPhone也同样会受到攻击,但我们目前只测试了针对Android机型的攻击能力。”

此次研究招募到10名志愿者,他们的任务是在自定义应用程序当中绘制12种模式中的5种。而后,研究人员尝试利用多种声纳分析技术根据手机发出的声学特征进行密码重建。目前,最佳分析技术能够在12种常见组合中平均尝试3.6次即找到正确的解锁模式。

虽然SonarSnoop攻击还称不上完美,但其已经能够将必要尝试次数减少达70%。研究人员们写道,未来,他们希望通过进一步缩短声纳脉冲的时间间隔以及探索更多不同信号分析策略的方式,改善其判断准确度。

为了防止这类攻击被实际应用,研究人员建议手机制造商在设备设计阶段将问题考虑进来。最好的预防方法是将设备扬声器的声学范围限制为人类能够听到的波长区间,或者允许用户在其设备上使用敏感信息时选择性地关闭声音系统。当然,继续改进对恶意应用程序下载活动的抵御能力也是种不错的办法。

随着指纹解锁等生物特征验证机制在移动设备上的快速普及,这类攻击对于解锁手机设备的效用将显著降低。但也正如研究人员们所指出,类似的技术亦可用于收集通过手机触控屏收集到的其它敏感信息,例如网页密码甚至是Tinder等约会应用中的滑动模式信息。

兰开斯特大学安全研究员Jeff Yan在邮件采访中告诉我们,“尽管我们的实验仅试图窃取Android解锁信息,但SonarSnoop实际上适用于可与麦克风及扬声器交互的任何环境。我们的下一项重要课题,在于如何让成果真正创造价值。我们希望设备制造商对我们的攻击活动抱有平和的心态,因为我们的目标是通过帮助计算机工程师妥善解决下一代设备中的安全威胁以提升安全水平。”

【注:兰开斯特大学关于“黑客破解手机”的研究论文下载方式:关注科技行者微信公众号(itechwalker)回复“黑客破解手机”,即可获取。】

好文章,需要你的鼓励

-

谷歌DeepMind等顶级机构联合揭秘:为什么所有AI安全防护都是纸老虎?

谷歌DeepMind等顶级机构联合研究揭示,当前12种主流AI安全防护系统在面对专业自适应攻击时几乎全部失效,成功率超过90%。研究团队通过强化学习、搜索算法和人类红队攻击等多种方法,系统性地突破了包括提示工程、对抗训练、输入过滤和秘密检测在内的各类防护技术,暴露了AI安全评估的根本缺陷。

- 2025-11-19 16:15

西蒙弗雷泽大学和Adobe研究院联手打造视频制作新神器:让静态图片学会"按剧本演戏"

西蒙弗雷泽大学和Adobe研究院联合开发的MultiCOIN技术,能够将两张静态图片转换为高质量的过渡视频。该技术支持轨迹、深度、文本和区域四种控制方式,可单独或组合使用。采用双分支架构和分阶段训练策略,在运动控制精度上比现有技术提升53%以上,为视频制作提供了前所未有的灵活性和精确度。

-

英国国王学院突破传统:让AI像人类思考一样"反复斟酌",生成速度飞跃10倍

英国国王学院研究团队开发了潜在精炼解码(LRD)技术,解决了AI文本生成中的速度与准确性平衡难题。该方法通过两阶段设计模仿人类思考过程:先让AI在连续空间中"深思熟虑",保持多种可能性的混合状态,然后"果断行动",逐步确定答案。实验显示,LRD在编程和数学推理任务中准确性提升最高6.3个百分点,生成速度提升最高10.6倍,为AI并行文本生成开辟了新路径。

-

清华大学团队发布ViSurf:让AI视觉模型学习更聪明的新方法

清华大学团队开发的ViSurf是一种创新的大型视觉语言模型训练方法,巧妙融合了督导式学习和强化学习的优势。该方法通过将标准答案整合到强化学习过程中,让AI既能从正确答案中学习又能保持自主推理能力。实验显示ViSurf在多个视觉任务上显著超越传统方法,特别是在处理模型知识盲区时表现突出,同时有效避免了灾难性遗忘问题,为AI训练提供了更高效稳定的新范式。